Introductie

Waar de afgelopen decennia in het teken stonden van de adoptie van SaaS-, PaaS- en IaaS-oplossingen als onderdeel van de IT-strategie van organisaties wereldwijd, hebben de huidige decennia veel risico’s van deze strategieën blootgelegd, zoals ik in mijn vorige blog heb beschreven. Grote ondernemingen kunnen zich veroorloven hun eigen datacenters te beheren en (hybrid) cloudstrategieën te adopteren, maar voor kleinere organisaties met wereldwijde activiteiten is dat een stuk lastiger.

Geen cloud is ooit op dezelfde plek

Organisaties moeten begrijpen welke impact cloud-adoptie heeft op hun kernprocessen. Het gevaar dreigt dat zij de grip op hun eigen digitale omgeving verliezen. Om dit te voorkomen, moet Digitale Soevereiniteit een speerpunt zijn in de IT-strategie. Vragen als: in welk land is het (moeder)bedrijf gevestigd? en op welke technologieën zijn die bedrijven afhankelijk en kunnen verstoringen daar impact hebben op onze business? zijn essentieel om te stellen.

Nee, dit betekent niet dat je moet weglopen van de ‘Big 3’ cloud providers (AWS, Azure, GCP). Datacenters in Europa vallen nog steeds onder Europese regelgeving, en hoewel er Europese alternatieven zijn, zijn deze vaak minder feature-rich. Toch kunnen Europese aanbieders zoals OVH cloud, IONOS of Scaleway, afhankelijk van je behoeften, interessante alternatieven zijn. Het adopteren van een multi- of hybrid-cloudstrategie kan helpen om de risico’s die Digitale Soevereiniteit benadrukt te verkleinen.

Zoveel clouds

Maar maakt het adopteren van meerdere clouds het niet juist complexer? Tja… daar heb je een punt. Gezien het tekort aan vaardigheden dat ik in de introductie noemde, helpt een multi-cloud strategie daar niet direct bij. Deze extra complexiteit kan echter worden verminderd door de juiste architectuur, werkwijzen en technologieën te kiezen. Er zijn talloze goede bronnen beschikbaar over multi-cloud architecturen, zoals documentatie, blogs, boeken en onderzoek.

Wanneer je een Multi-cloud-strategie inzet om risico’s rond Digital Sovereignty te beperken, is het belangrijk je huidige Workloads goed te begrijpen. Welke cloudproviders passen bij jouw behoeften? Welke architectuur gebruik je nu, en hoe vertaal je die naar een Multi-cloud-omgeving? Begrijp welke typen Workloads je draait, hoe data moet worden verwerkt, welke responstijden nodig zijn (in transit en at rest) en valideer of cloudproviders hieraan kunnen voldoen.

Een combinatie van één van de ‘Big 3’ met een Europese provider zoals Scaleway kan risico’s rond afhankelijkheid van één partij beperken. Het helpt vendor lock-in te voorkomen. N-tier- of Microservices-architecturen zijn vaak goed te vertalen naar een Multi-cloud-setup, mits je de juiste practices en tools gebruikt. Ik geef hier geen volledige uiteenzetting over DevOps DevSecOps en Platform Engineering – dat vraagt meerdere blogs. Het begrijpen van je architectuur, kernapplicaties en de juiste manier van migreren vereist specifieke expertise.

Goed gereedschap versterkt je vakmanschap

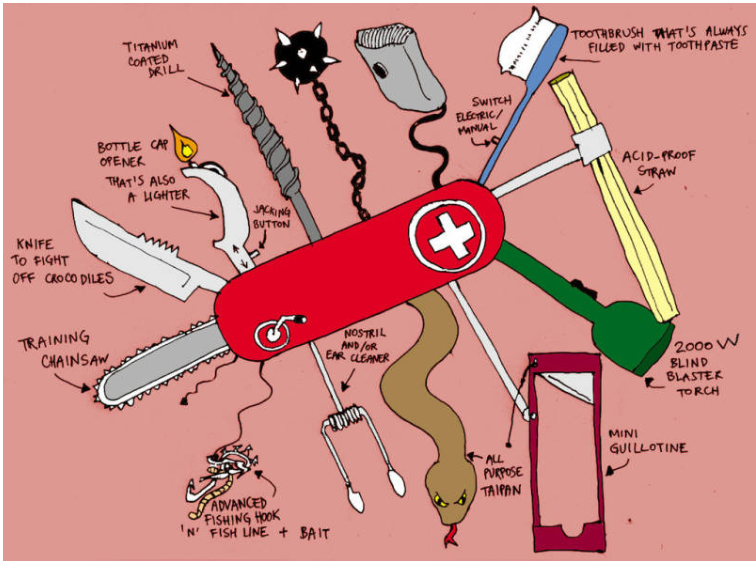

Ik gaf al aan dat het IT-landschap groot is en dat het aantal disciplines blijft groeien. Naast disciplines zijn er ook enorm veel tools om die te ondersteunen. Uitgaande van goed toegepaste Dev(Sec)Ops- en Platform Engineering-praktijken zijn er veel tools die kunnen helpen. Terzijde: er zijn ook veel Europese solution providers. Een interessante startplek om die te verkennen vind je hier. Het kiezen van de juiste tools kan risico’s rond zowel vaardigheden als complexiteit verminderen. Zelf adviseer ik vaak open-source tools voor veel DevOps-praktijken.

Er zijn talloze open source tools beschikbaar (en engineers vinden het vaak prettig als bedrijven hiervoor kiezen). IaC- en CaC-tools die heterogeniteit aankunnen, zoals Pulumi, Terraform/OpenTofu en Ansible, Puppet of Chef, ondersteunen een multi-cloud strategie. Voor SCM en CI/CD zijn er tools als Apache Allura, Gitea of GitLab (ik ben fan van GitLab, al vereisen sommige features een licentie). Voor containerized workloads, zeker bij cloud native design patterns, biedt de Cloud Native Foundation een mooi overzicht. De use cases van deze tools worden daar al goed toegelicht.

Mijn advies: automatiseer een typische DTAP-setup zoveel mogelijk met flexibele tools om vendor lock-in te beperken. Vermijd DIH, focus op (open source of Europese) toolstacks die risico’s rond Digitale Soevereiniteit verkleinen en kies tools waarvoor je makkelijker skilled engineers kunt vinden. De juiste tools kiezen vereist kennis, visie en een goed begrip van je eigen omgeving.

rm -rf /

Bij cloud-adoptie is het altijd belangrijk geweest om te weten waar data zich bevindt, tijdens transport, opslag en verwerking, onder andere vanwege compliance en security. Veel cloud providers bieden opslag per land of continent, maar landen verwachten vaak dat (gevoelige) data op een specifieke manier wordt behandeld als je daar klanten bedient. Denk ook aan bedrijfsgevoelige data zoals research of marketinginformatie.

Laten we beginnen met data at rest. Bij off-premise back-ups is het versleutelen van data vóór opslag in de cloud een goede manier om datalekken tijdens transport te voorkomen, uiteraard met quantum-safe algoritmen. Een on-premise of cloud HSM kan hiervoor worden gebruikt. Veel cloud providers bieden integratie tussen je eigen HSM en hun Key Management Services. AWS beschrijft dit proces bijvoorbeeld uitgebreid hier

Dan secret management: SSH-keys, tokens, certificaten, asymmetrisch key-materiaal en wachtwoorden. Cloud Providers bieden hiervoor vaak geïntegreerde oplossingen, maar in een multi-cloud setup vraagt dit extra aandacht. Open source oplossingen zoals HashiCorp Vault (met gewijzigde licentie sinds 2023) of OpenBao kunnen hierbij helpen. Voor certificaatbeheer zijn er alternatieven zoals OpenXPKI of Dogtag.

Wacht… er zijn consequenties!

Met de invoering van NIS2 in Europa in 2023 kan gebrekkige cybersecurity grote gevolgen hebben. In Nederland is de implementatie (Cyberbeveiligingswet) vertraagd, maar het niet naleven kan leiden tot boetes of heffingen. Zoals eerder aangegeven is het cruciaal om cybersecurity serieus te nemen bij softwareontwikkeling en infrastructuurbeheer. Er moeten processen en tools zijn die dit ondersteunen. Overheden bieden hiervoor hulpmiddelen zoals richtlijnen, de basisscan cyberweerbaarheid en best practices.

Preventie begint met benchmarks en richtlijnen van organisaties zoals CIS of het DoD. Denk aan CIS Benchmarks of STIGs voor besturingssystemen, netwerken, webservers en cloudomgevingen. Tools zoals OpenVAS, OpenSCAP of Nessus kunnen (geautomatiseerd) controleren of configuraties voldoen.

Naast infrastructuurscans zijn practices zoals linting, code reviews, SAST en auditing vóór productie essentieel. IDE’s ondersteunen vaak linters, en via VCS-integraties kunnen SAST- en audit tools onderdeel worden van de buildpipeline. Cloud Providers bieden daarnaast auditing tools zoals AWS Audit Manager of Azure Defender for Cloud. Ongeacht je omgeving is centrale logging en auditing essentieel en audit logs moeten altijd immutable worden opgeslagen.

IAM, incident management en awareness training, onderdelen van NIS2, worden vaak onderschat of slecht geïmplementeerd. Dit vergroot risico’s voor bedrijven én voor de digitale soevereiniteit van Europa. Met NIS2 zijn er naast technische ook juridische consequenties.

Het strategische driemanschap

Hoe maken we dit minder complex? Ik heb multi-cloud, architecturen, tools, dataverwerking en cybersecurity besproken, het lijkt alsof je een alleskunner nodig hebt. Die bestaat niet. Daarom zijn een paar sleutelrollen cruciaal.

Ten eerste: iemand die de bedrijfsvisie vertaalt naar een IT-strategie, vaak een CTO. Die persoon hoeft niet alles te weten, maar moet technologie en het bedrijfsdomein begrijpen. Dit is de rol die kan versnellen of afremmen.

Ten tweede: een solutions architect die strategische doelen vertaalt naar een passende architectuur. Begrijpen hoe business services op software en infrastructuur landen is essentieel voor verstandige keuzes, on-premise of in (multi/hybrid) cloud.

Samen bepalen deze rollen welke expertise nodig is—intern of extern. Zo kan een cloud engineer bepalen welke cloud-strategie past en welke tools en practices nodig zijn. Dat helpt ook bij keuzes tussen SaaS, PaaS en IaaS, en tussen closed- of open source.

Er is altijd een initiële investering nodig voor migratie of modernisering. Maar als dit goed wordt gedaan, zijn de onderhoudskosten daarna veel lager, zeker als vanaf het begin de juiste expertise betrokken is en er wordt gekeken naar schaalbaarheid, uitbreidbaarheid en security. Dat heet visie.

Samenvattend

Data, technologie, kennis en (cyber)security vragen allemaal om aandacht bij Digitale Soevereiniteit. In dit blog heb ik een aantal technologieën, architecturen en werkwijzen belicht om hierbij te helpen. Natuurlijk zijn er nog veel meer onderwerpen, daar kunnen gerust aparte blogs over worden geschreven. Mijn doel was om enkele nuances te schetsen die belangrijk zijn bij het bepalen van een IT-strategie door een Digitale Soevereiniteit-bril.

Het is niet eenvoudig, maar wel cruciaal om veilig te opereren en te voldoen aan regelgeving. Bij SUE hebben we Multistax ontwikkeld, een tool die veel van deze uitdagingen adresseert. Daarnaast hebben we consultants die kunnen helpen met architectuur, onboarding en de transitie naar multi-cloud. Neem gerust contact met ons op voor een gesprek!